Luego de mas de un mes de finalizada la Ekoparty Security Conference 2012 y con tiempo para ver la repercución que generó la octava edición. Hicimos este review para todos aquellos que vivieron y compartieron este festival de la seguridad informática y para los que no.

Como ya nos tiene acostumbrados, la conferencia se dividió en 2 días de trainings y 3 días de charlas ( del 17 al 21 de Septiembre). El lugar de encuentro volvió a ser el Centro Cultural Konex, que contó con la presencia de más de 1.500 personas registradas, quienes además hicieron uso de todo el auditorio principal y los sectores aledaños.

En esta oportunidad la gente del Staff que todos los años nos sorprende con una escenografía nueva, original y dinámica, nos tenía preparada una temática del tipo “espacial”. En el escenario principal podíamos ver una aeronave cayendo con su paracaídas abierto, la cual arrojaba humo, donde tampoco podía faltar el astronauta ni el robot futurista que disparaba rayos láser.

Como todos los años fue un evento muy esperado y de gran nivel jerárquico, ya que contó con el tradicional CTF, el taller de Lockpcking, stands de muchos auspiciantes con entretenidos juegos ( algunos con barras de tragos o cerveza para que el ambiente sea de lo más distendido) y desde luego las ansiadas charlas. Estas últimas contarían con speakers locales de gran reconocimiento internacional como así también extranjeros de distintas partes del mundo.

#Dia 1

El primer día parecía que todo se iba a complicar con la lluvia que amenazaba, pero la gente se acreditaba sin problemas con una sonrisa en su cara. Como en la edición pasada, esta jornada fue mayoría de workshops y contó solo con una charla luego de la presentación de la Ekoparty.

Dicha charla, encabezada por Cesar Cerrudo la denominó “Cyberwar para todos”, en donde como nos tiene acostumbrados nos hizo pensar y reflexionar sobre la actualidad de estos temas, generando la duda de ¿Cuánto sabemos al respecto de las “armas informáticas”?, ¿Sí mito o realidad? y ¿Cómo está la Argentina y el mundo respecto a este tema?

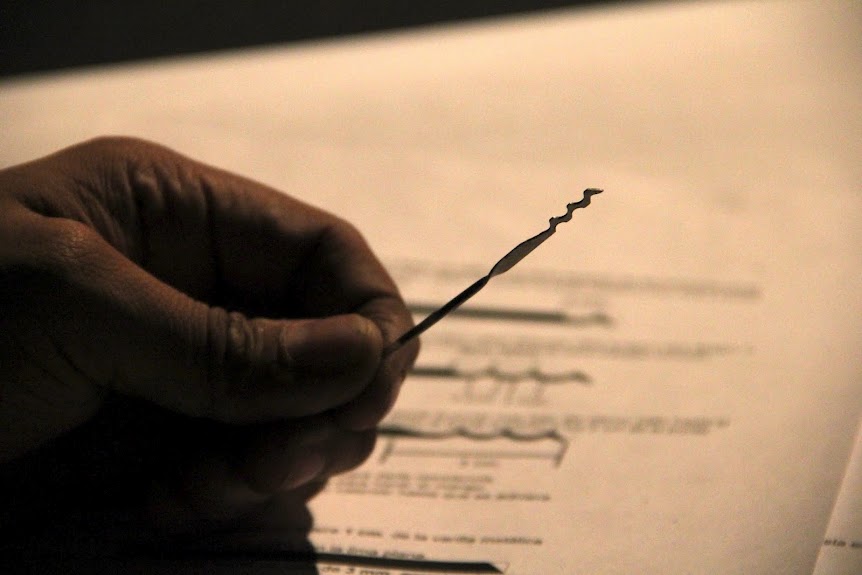

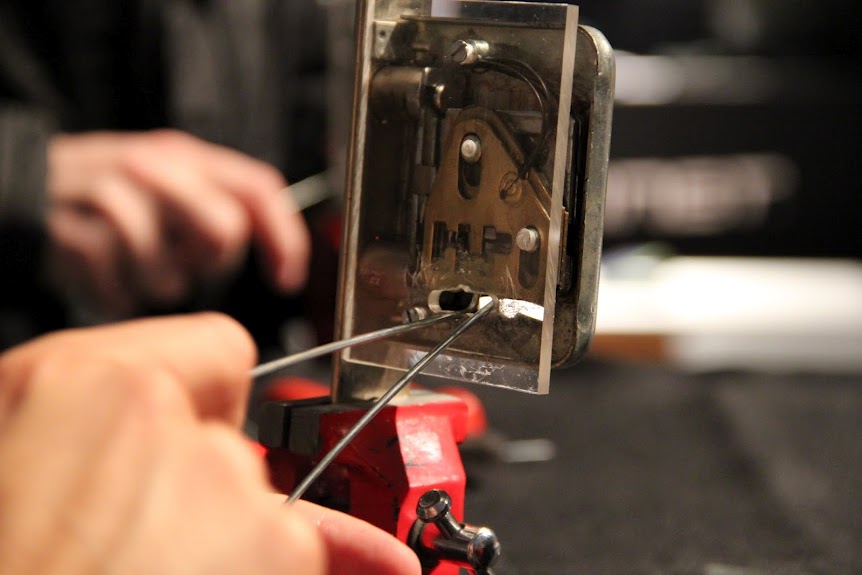

Luego de finalizada esta charla llegaría el momento de los workshops. Fueron divididos en intervalos de 2 horas, la mayoría de ellos comenzaron a las 14.00 hs. Dentro de los que les podemos mencionar a Fernet Overflow de Enrique Lurleo y David Arch (oriundos de la capital argentina del fernet), Forense en dispositivos Android de Julián Zarate , el Taller de Lockpicking (aquí me voy a permitir explayar un poco más porque fui parte del mismo), donde cada persona se podía hacer su propio kit de Ganzuas Bogota a muy bajo costo ( si tenías la paciencia y perseverancia suficiente te quedaban tan lindas como las de la foto).

Por suerte el workshop fue muy concurrido, además porque mostramos por primera vez en la Ekoparty el mecanismo y funcionamiento de las cerraduras de tipo “paleta” y como vulnerar las mismas con rayos de bicicleta. Lo cual a mi parecer era muy vistoso y curioso para la gente ( porque ¿Quien no las conoce o tiene una de estas en su casa?),

y finalmente como no podía faltar el tradicional Wardriving recorriendo la ciudad y haciendo un “mapeo” de los routers. En el que gracias a la experiencia de los años anteriores se pudo determinar que han disminuido los routers sin contraseña y también que las personas han mejorado el tipo de algoritmo que utilizan para protegerlos. Este gran recorrido terminaría con un broche ideal en el bar Roots, para comer unas buenas pizzas y tomar unas jarras de cervezas entre amigos.

#Dia 2

El día número 2 comenzó y prometía mucho, se le dio inicio al CTF pero la gente ya había tenido una tarde de pre-charlas con mucha acción, y quería que se le empezara a servir un plato más fuerte.

La primer charla “Inception of the sap plataform’s brain: Attacks to sap solution manager” estuvo a cargo de Juan Perez Etchegoyen y consistía en como vulnerar la aplicacion SAP Solution Manager a través de distintos vectores de ataque.

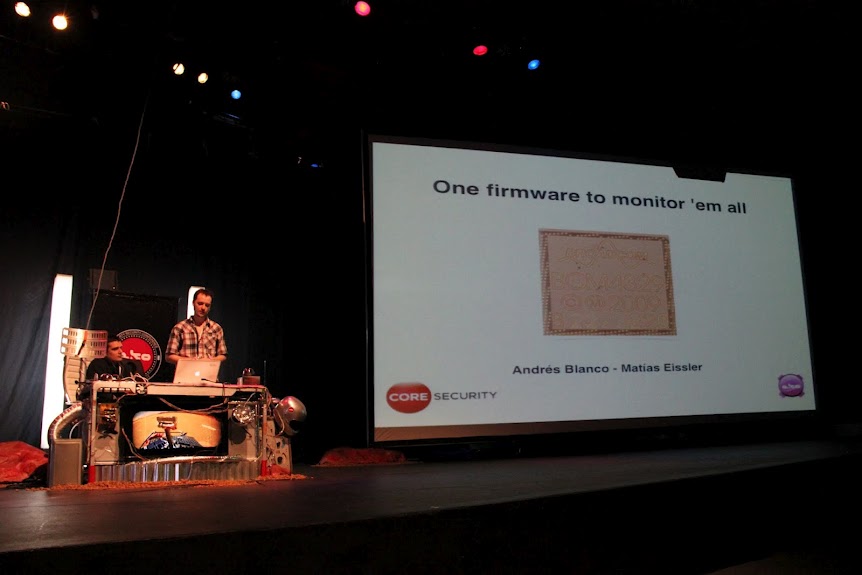

Luego continuo la charla de Matias Eissler y Andres Blanco “One firmware to monitor ‘em all” donde mostraron como manipular los firmwares que utilizan normalmente las tarjetas wireless, tanto en tablets como en smartphones para montar Fakes AP.

Mas tarde llego la charla de Sql Injection from zero to pwn de Matias Katz y Maximiliano Soler, quienes mostraron cómo tomar control de un servidor desde cero a través de su herramienta HTExploit codeada en python, a la que tienen pensado agregarle mas utilidades como la interacción con nmap, dirbuster, metasploit, entre otras.

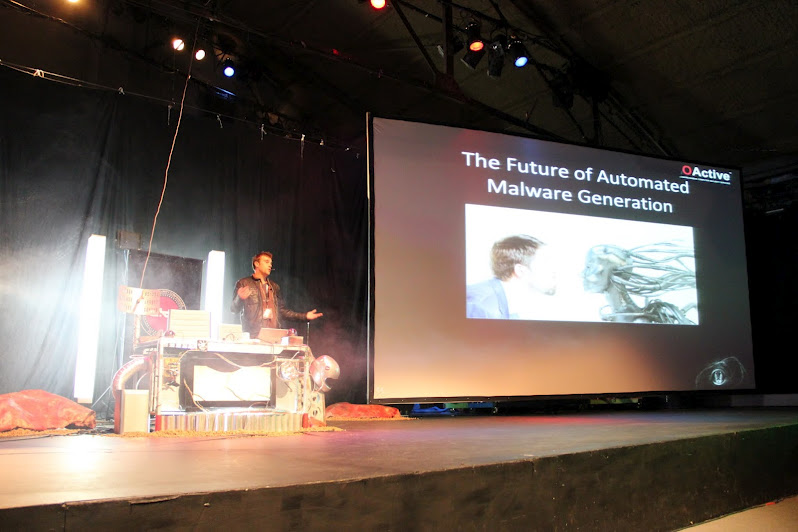

Antes de ir al almuerzo estuvo la charla de Stephan Chanete “The future of automated malwere generation” el Director of Research and Development de Ioactive quien mostro “Exploits as a service” refiriendose a malware automatizado y como evadir de forma efectiva a los antivirus.

Luego del almuerzo, llegó la hora de Esteban Guillardoy con “Fear and Loathing in Java ( Panico y Locura en Java )” el cual hizo un recorrido sobre las vulnerabilidades de Java desde sus principios hasta la actualidad y las formas de explotarlas. Esta charla tuvo un condimento especial, porque cuando estaba en pleno desarrollo de forma muy inesperada, un grupo de mariachis se acercó hasta el auditorio central y cantaron una balada en su honor.

Continuo Rahul Sasi “Fuzzing DTMF Input Processing Algorithms” donde dio cuenta de cómo decodificar los tonos de los DTMF (Dual-Tone Multifrecuency signaling) , y alterar las terminales IVM (Interactive Voice Response), al punto que mostró como saturar una de éstas con el ingreso masivo de números 1.

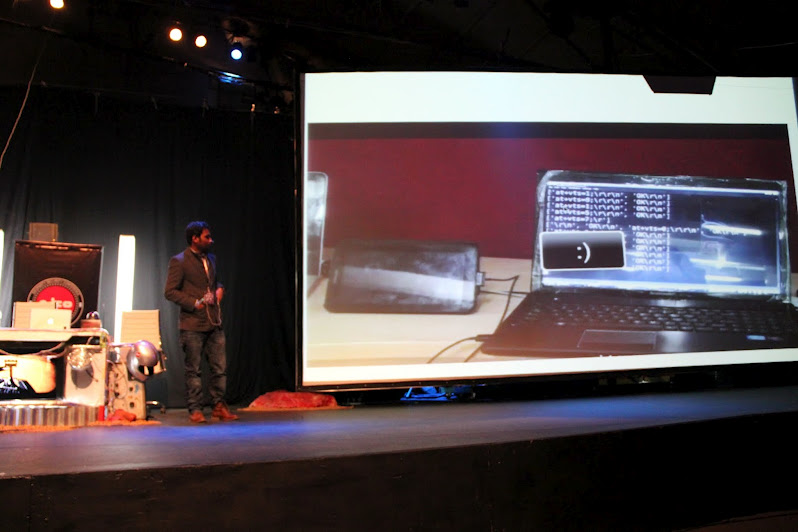

Finalmente el día estaba por terminar, había llegado la última charla de la mano de Alfredo Ortega y Sebastian Muñiz “Satellite basebands mods: taking controll of the InmarSat GMR-2 phone terminal”, quienes mostraron cómo modificar el firmware a través de solo un cable usb y se encargaron de demostrar el impacto que esto puede tener. Con el uso de sniffing e inyección de paquetes entre el teléfono y el satélite.

Para finalizar la jornada una multitud nos quedamos tomando unas cervezas y aperitivos en el Centro Cultural Konex charlando un rato y conociendo gente nueva. Mientras todo esto ocurría no trajeron otra grata sorpresa , un Ingeniero del ITBA (Dan Etenberg ) creo su propia bobina de tesla y una turbina de avion, con la que se divirtió mostrandonos su funcionamiento en el cartel de neon de la Eko y tirando fuego con la turbina.

#Dia 3

El último día llegó y como siempre fue una mezcla de sensaciones. Era una especie de ansiedad porque quedan charlas muy buenas y normalmente la última que se presenta es la más esperada, pero también hubo una mezcla de nostalgia, ya que uno espera todo el año este evento y no quiere que se termine.

La primer charla estuvo a cargo de “The Grugq” refiriendose a OPSEC:”Because jail is for wuftpd”, quién mostró a través de acusaciones a hackers y persecuciones sistemas inteligencia, como evitar dejar rastros e información sensible, tratando de minimizar de la mejor forma esto, a través de software y técnicas varias.

Continuo el Argentino Agustin Gianni ,quien ya ha estado varias veces de speaker en la Ekoparty con “Trace Surfing” , y presentó una técnica automatizada para mejorar los tiempos requeridos en investigar ingeniería inversa al software.

Luego el reconocido español Lorenzo Martinez (uno de los escritores de securitybydefault ), dio su charla “Welcome to your Secure /Home, $User” muy interesante y divertida, sobre como aplicar sistemas biométricos, utilizando cámaras, reconocimiento facial con una base de datos, alarmas conectadas TCP/IP, reconocimiento de terceros, etc. Para estar lo más “seguros” y tranquilos en nuestras casas.

Después del almuerzo llegó “4140 Ways your alarm system can fail “ de Babak Javadi donde Babak y sus colaboradores nos enseñaron que realmente no son tan seguras las alarmas que usamos en nuestras casas, oficinas y empresas. Demostraron cómo obtener los passwords de usuarios a través de fuerza bruta y aclararon que no siguieron investigando y profundizando más en el tema porque se les iba de los costos. Pero es algo muy importante para tener en cuenta al momento de realizar seguridad física, nuevamente es bueno remarcar que debemos aplicarla en capas.

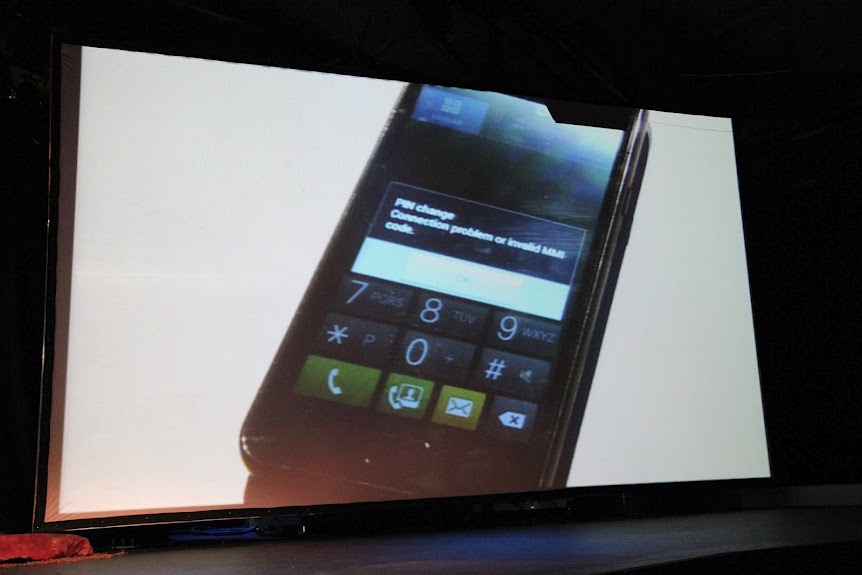

La anteúltima, charla que para mi resulto muy interesante fue la de Ravi Borgaonkar “Dirty use of USSD codes in cellular network”. En la cual hizo una introducción a los contenidos (USSD), para luego mostrar lo que mas nos interesaba, como explotar los dispositivos celulares con Android (v2.3 y superiores). Particularmente los Samsung Galaxy (SI SII SIII) donde como pueden ver en el video a través del envío de un código malicioso, por el medio elegido se podía reiniciar el celular y en el caso de los Samsung bloquear la sim, por el ingreso reiterado de numeros PUK inválidos.

Finalmente llegó la última y esperada charla de Juliano Rizzo y Thai Doung, quienes el año pasado ya nos habían impresionado con BEAST. Este año nuevamente nos mostraron una grave vulnerabilidad en el protocolo TLS y como explotarlo para obtener cookies.

Fue una charla larga e intensa, por momentos difícil de llevarle el hilo a los speakers. Al parecer Thai hizo una modificación en el código de último momento, que no dejó que realizara la demo en vivo.

Esto genero un poco de dispersión y fue el momento indicado para que Ice-Bolt (con su chimpancé astronauta) apareciera y cambiará las caras largas, por caras de atención y sonrientes.

Finalmente para los curiosos acá están las slides que presentaron en la Ekoparty y que explican la charla con mayor detalle.

Ya se estaba terminando la Ekoparty Security Conference 2012 y estos sentimientos cruzados eran cada vez mas evidentes (se estaba terminando la Eko!!).

Donde se continuó con la entrega de premios de los distintos stands, el taller de Lockpicking ( que por primera vez se entregó simbólicamente la tijera corta hierro y un training) y los jugosos premios del CTF a los primeros tres puestos.

Dichos premios fueron trainings y plata! se le entregó al segundo puesto $3500 y al primer puesto la suma de $10.000. Así se convirtió la Ekoparty en la primer conferencia de Latinoamérica en entregar una suma de dinero tan grande.

Por último quedó el agradecimiento y el gran aplauso merecido para toda gente del Staff, quien quizás pasa por desapercibido su trabajo, pero realmente hacen una labor increíble muchos días / meses antes de la Ekoparty. La gente de acreditación, merchandising, de seguridad, catering, etc a todos muchisimas gracias!! por hacer año a año más que una conferencia, una fiesta de la Seguridad Informática.

Ya finalizando por mi parte, me ha sido de una inmensa felicidad poder compartir y vivir desde adentro esta gran oportunidad que me dieron. Esperemos el año que viene poder cumplir con las expectativas de la gente del Staff y de todo el público.

Nos veremos el año que viene!!

Gracias @golmatt por las fotos!!! Día 1 http://bit.ly/NL4qH0 - Día 2http://bit.ly/NL4tTf - Día 3 http://bit.ly/NL4uGM

Juan Urbano Stordeur.

ليست هناك تعليقات:

إرسال تعليق